IT 資産管理台帳 (Excel)

資産管理台帳 (CSVファイル) をダウンロードしてください。

- 必要に応じて、設置場所や管理責任者を追加してください。

- PC 資産情報の収集プログラムを使用することで、多くの情報を自動的に取得できます。

- Office や、通信ソフト等のアプリケーションの情報やライセンス情報、ライセンスキー等を追加してください。

- また、主要なソフトウェアのサポート終了日を管理することで、将来の更新計画の策定に役立ちます。

- CIS サポート終了ソフトウェアレポートリスト (英語)

PC 資産情報の収集プログラム itasset.exe

PC 資産情報を自動的に収集し、IT_Asset_Register_Collected.xlsx に収集したデーターを追加・保存するプログラムです。github からソースコードを入手するか、以下のダウンロードリンクから Zip ファイルを USB メモリにコピーして解凍してください。itasset.exe という実行形式のファイルが生成されます。

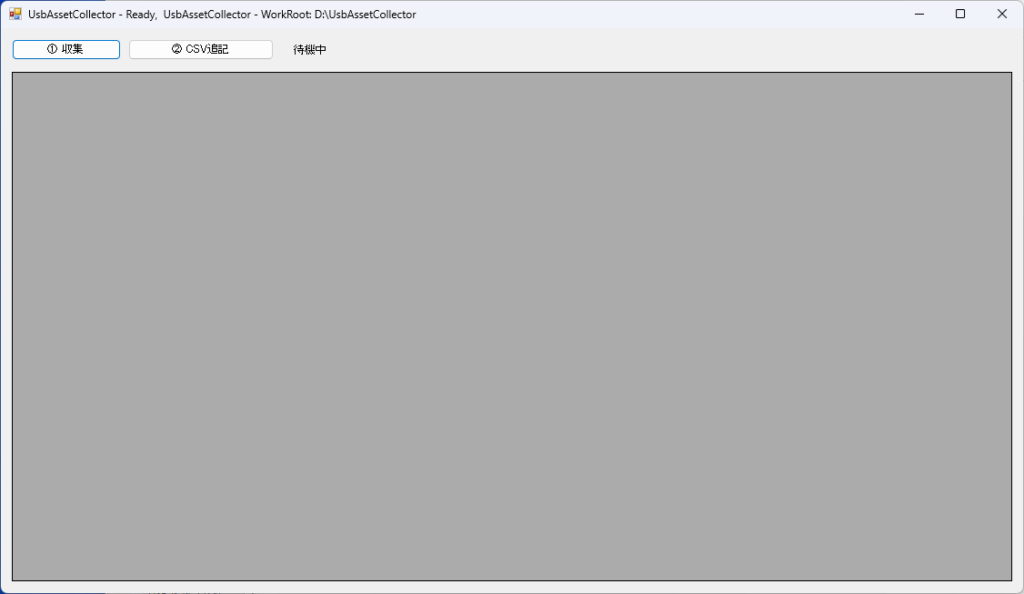

itasset.exe は USB メモリにコピーして実行することを前提にしています。itasset.exe を USB メモリから起動すると、以下のような画面が表示されます。[ ① 収集 ] をクリックすると、対象のコンピューターのコンピューター名、OS、メモリ等の情報を収集します。また、ファイル共有があれば、リスク評価を実行し危険度を表示します。

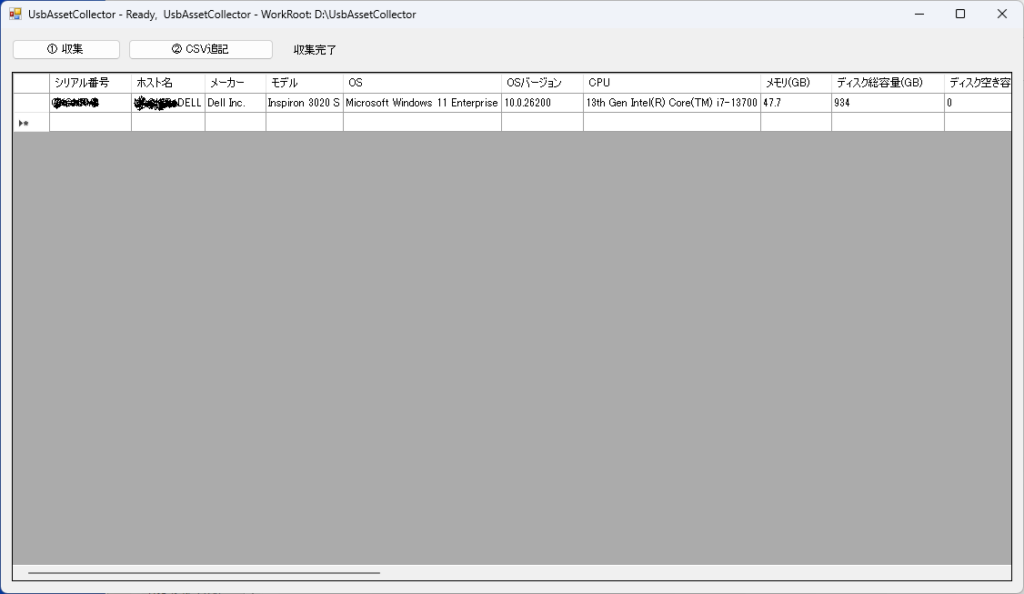

[ ① 収集 ] をクリックすると、以下のようにホスト名、OS、メモリ等の情報が自動的に収集されます。

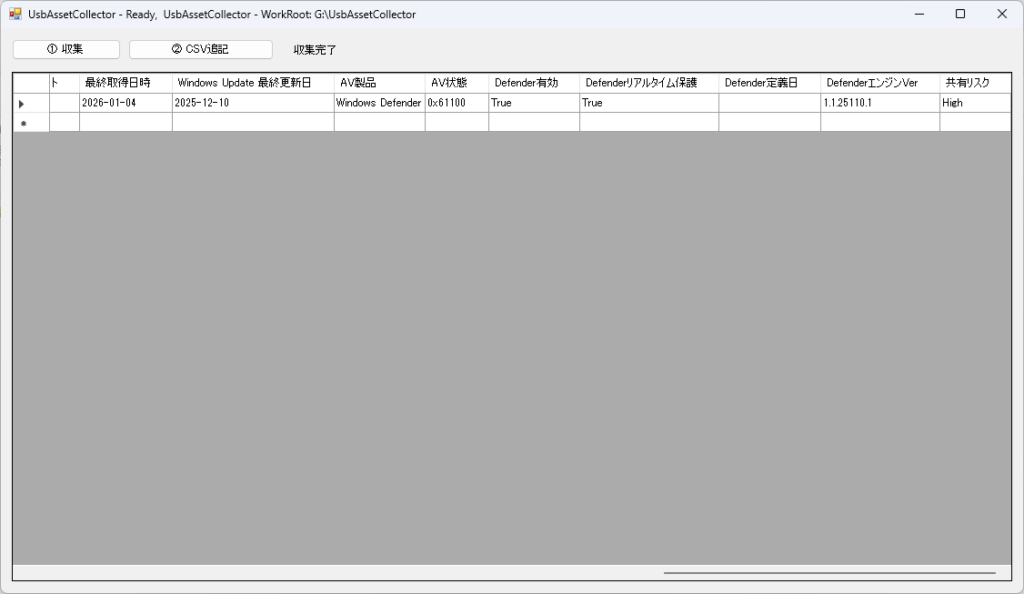

[ ② CSV 追記 ] をクリックすると、USB メモリのルートフォルダーに [ UsbAssetCollector ] というフォルダーを自動作成し、そのフォルダーに [ IT_Asset_Register_Collected.csv ] を生成し、PC の資産情報を追記します。

itasset.exe のファイル共有リスクの評価

共有リスクの評価は、単なるアクセスコントロールの列挙ではなく、「ランサムウェアが侵入後に“横展開・暗号化”できるか?」という 攻撃者視点で評価しています。評価は 共有単位 → 端末単位に集約 され、最終的に CSV の 共有リスク 列に Critical / High / Mid / Low のいずれかが入ります。

ランサムウェアは、認証済みユーザーとして侵入、横展開できる SMB 共有を探索、書き込み可能な共有を暗号化、バックアップ・業務データを破壊するため、これらが可能かどうかを評価しています。評価対象となる情報は以下の通りです。

- 共有の存在

管理共有(ADMIN$, C$, IPC$)は 除外

通常の SMB ファイル共有のみ対象 - 共有アクセス許可(Share Permission)

「詳細な共有」→「アクセス許可」

例:

Everyone : フルコントロール

Authenticated Users : 変更

特定ユーザーのみ : 読み取り - NTFS ACL(セキュリティタブ)

実ファイルに対するアクセス権

Read / Write / Modify / FullControl

- Critical(致命的)

- 条件(代表例)

Everyone / Authenticated Users / Domain Users に Write / Modify / FullControl かつ、共有が有効 - 意味

侵入した一般ユーザー1人で全データ暗号化可能

- 条件(代表例)

- High(高リスク)

- 条件

特定グループ(例:Users, Staff, Developers)に Write、管理者限定ではない - 意味

感染端末がそのグループに属していれば暗号化可能

被害範囲は限定されるが実害は大

- 条件

- Mid(中リスク)

- 条件

書き込み可能なのは:

管理者、サービスアカウント

一般ユーザーは Read のみ - 意味

初期侵入だけでは暗号化不可

ただし 管理者資格情報を奪われたら危険

- 条件

- Low(低リスク)

- 条件

読み取り専用、または共有自体が無効 / 限定的 - 意味

ランサムウェアは「見るだけ」

暗号化・破壊は不可

- 条件

対応の考え方

- Critical / High 端末(即時対処)

SMB 共有の:

Everyone を削除する

Write 権限の棚卸しをおこない、極力、Read 専用化にする - Mid 端末

管理者資格情報の扱いを見直し、標準ユーザーでのアクセスに変更する - Low の端末

設計としては良好なため、定期監査を継続的に実施する

除外される共有

管理共有(ADMIN$, C$, IPC$)は管理者権限が必須なため除外しています。