はじめに

この Web サイトは、一般社団法人ソフトウェア協会(東京都、会長:さくらインターネット社長 田中邦裕)、大阪急性期・総合医療センター(大阪府、総長:嶋津岳士)、日本マイクロソフト(東京都、代表取締役社長 津坂美樹)3社の「医療機関における情報セキュリティ強化とDX推進に係る連携・協力に関する協定」に基づく、情報セキュリティ強化を目的にしているものです。

今回、協定の成果として、「Cyber A2/AD ランサムウェア防御チェックシート」を策定・公表しました。このチェックシートは、実際のランサムウェア攻撃での侵入・水平展開における攻撃ベクトルの分析に基づき、ランサムウェア攻撃を失敗させるための設定を取りまとめたもので、医療機関のみならず、一般の中小・中堅・大企業にも十分適用が可能なものです。

- システムの専任者が不在な中小・中堅企業・組織向け Level 0 (11項目)

- 兼業を含むシステム担当者が存在している企業・組織向け Level 1 (21項目、Active Directory 前提)

今後、専任のシステム担当者が存在している企業・組織向けのLevel 2、重要インフラ事業者や研究知財を保有する組織向けの Leve 3 を策定し、低コストでランサムウェア攻撃に対する耐久性を確保し、短期復旧を目指してまいります。

ランサムウェア攻撃の特徴

ランサムウェアによるサイバー攻撃は、近年増加の一歩をたどっており、中小企業から大手企業、医療機関、政府機関までもが、バックアップの破壊、システムの暗号化等の被害にあっています。

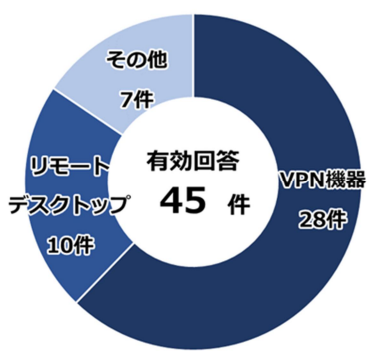

一方で、警視庁サイバー警察局の報告書によると、バックアップの破壊やシステムの暗号化に至る初期経路は、8割がVPN 機器やリモートデスクトップを経由 したもので、VPN 機器の脆弱性の放置や、VPN 機器、リモートデスクトップに設定された推測可能なID/パスワードの使用が原因とされています。

出典:警察庁サイバー警察局 令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について

また、ソフトウェア協会の調査では、組織内での大規模な暗号化やバックアップの破壊の原因は、

- コンピューターのシステム管理者の パスワードの共通化(使いまわし)

- VPN 装置、コンピューターの脆弱性の放置

- 一般ユーザーへの管理者権限の付与が原因

と分析しています。

| 組織名 | ネットワーク侵入方法 | PC侵入方法 | 水平展開 | 暗号化 |

|---|---|---|---|---|

| 徳島県つるぎ町立半田病院 | VPN 機器の脆弱性放置、公開された資格情報の悪用 | 管理者のパスワードを「P@ssw0rd」等の推測しやすいものに設定 | 管理者パスワードが共通 | 管理者権限によるウイルス対策ソフトの停止 |

| 大阪急性期・総合医療センター | ||||

| 鹿児島県国分生協病院 | 認証なしで院内 LAN に接続できる設定 | |||

| 岡山県精神医療センター | VPN 接続にP@ssw0rd 等の推測しやすいPW設定 |

Cyber A2/AD について

A2/AD とは Anti Access(接近阻止)と Area Denial(領域拒否)により、敵の侵攻を困難にする統合的防衛コンセプトです。そして、この考え方をサイバー攻撃に応用したのが、Cyber A2/AD です。

サイバー攻撃はインターネットと組織の外部接続点が端緒であり、VPN 機器等の外部接続の「点」を保護し、攻撃者の接近を拒否します。そして、組織内 LAN の拡散といった「面」の攻撃に対しても、パスワードの使いまわしを禁止するなどによって領域(LAN)内の攻撃を封じ込めることが可能です。つまり、Cyber A2/AD は Windowsや VPN 機器の基本機能の設定で十分な防御が実現でき、かつ、セキュリティ対策ソフトや監視システムの効果をより向上させる基本設定として相乗効果が期待できます。

今後も三者協定に基づき、サイバー攻撃の研究成果を基に「Cyber A2/AD ランサムウェア防御チェックシート」の改訂を行ってまいります。