Windows 標準の攻撃面の縮小(Attack Surface Reduction)ルール概要

ASR(Attack Surface Reduction)ルールは、Windows Defender ウイルス対策の標準機能で、マルウェア・ランサムウェア・フィッシング攻撃などの攻撃を未然にブロックする仕組みです。目的は、“初期侵入を防ぐ”、“悪意あるコードを実行させない” というもので、マルウェアの典型的な19種類の動作に対応します。

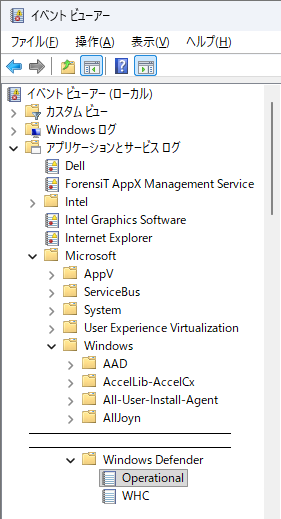

Defender for Endpoint を導入している場合は、Microsoft Defender ポータル で管理が可能ですが、導入していない場合でも、Windows Defender>Operational ログで、動作を確認することが可能です。

ASR ルールには、4つのモード(未構成、ブロック、監査、警告)が用意されており、特に監査モードではアプリケーションの動作を阻害することなく、ログで影響評価ができるため、ルールの事前評価が推奨されています。また、影響が出た場合は、ルールの適用を中止するプログラムの除外設定が可能です。

ルール

- 悪用された脆弱な署名付きドライバーの悪用をブロックする

- Adobe Reader による子プロセスの作成をブロックする

- すべての Office アプリケーションが子プロセスを作成できないようにブロックする

- Windows ローカル セキュリティ機関サブシステムからの資格情報の盗用をブロックする (lsass.exe)

- 電子メール クライアントと Web メールから実行可能なコンテンツをブロックする

- 有病率、年齢、または信頼されたリストの条件を満たしていない限り、実行可能ファイルの実行をブロックする

- 難読化される可能性のあるスクリプトの実行をブロックする

- ダウンロードした実行可能コンテンツの起動を JavaScript または VBScript でブロックする

- Office アプリケーションによる実行可能コンテンツの作成をブロックする

- Office アプリケーションによるコードの他のプロセスへの挿入をブロックする

- Office 通信アプリケーションによる子プロセスの作成をブロックする

- WMI イベント サブスクリプションを使用して永続化をブロックする

- PSExec および WMI コマンドからのプロセスの作成をブロックする

- セーフ モードでのコンピューターの再起動をブロックする

- USB から実行される信頼されていないプロセスと署名されていないプロセスをブロックする

- コピーまたは偽装されたシステム ツールの使用をブロックする

- サーバーの Web シェル作成をブロックする

- Office マクロからの Win32 API 呼び出しをブロックする

- ランサムウェアに対する高度な保護を使用する

ASR のモード

各ルールには、4つのモードが用意されています。

- [ 未構成 ] または [ 無効 ]

- ASR ルールが有効になっていないか無効になっている状態。 コード:0。

- [ ブロック ]

- ASR ルールが有効。コード:1.

- [ 監査 ]

- ブロックしないが、結果をログに出力する。コード:2。

- [ 警告 ]

- ASRルールが有効で、エンドユーザーに通知を表示する。エンドユーザーはブロックをバイパスすることが可能。コード:6。

監査モード

各ルールの推奨設定値を 「2: 監査 → 1: ブロック」と指定している場合は、2週間~3ヵ月程度、監査モードで運用し、”Microsoft-Windows-Windows Defender/Operational” ログで イベント ID 1122 を検索します。イベント ID 1122 は、ASRルールが監査モードで発生した場合、記録されるイベントです。イベント ID 1122 が出力されない場合は、ブロックモードに移行します。

イベント ID 1122 が出力された場合は、除外設定を行います。

除外設定

除外設定は以下のグループポリシーで設定します。

グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ 特定の攻撃面の減少 (ASR)ルールに除外の一覧を適用する ]:[ 有効 ]

- 各 ASR ルールの除外:[ 表示 ] をクリックする

- [ 値の名前 ]:ルールの GUID を入力する

- [ 値 ]: <drive_letter:\Path\ProcessName> を入力する。

- 複数のパスを設定する場合は、

:\Notepad.exe>c:\regedit.exe>C:\SomeFolder\test.exeパスとパスの間を「より大きい記号(>)」で区切る。

- 複数のパスを設定する場合は、

ASR 関連ログ

ASR 関連のログは、Defender ウイルス対策のログに出力されます。

- Windows ロゴ キー + R キーを押し、「eventvwr.msc」と入力し、[OK] を選択して、イベント ビューアーを開きます。

- [ アプリケーションとサービス ログ ]>[ Microsoft ]>[ Windows ]>[ Windows Defender ]>[ Operational ] に移動します。

主なイベント

| Event ID | 種別 | 意味 | 重要フィールド |

| 1121 | Block | ASR ルールにより ブロック | RuleId, RuleName, ProcessName, TargetFile |

| 1122 | Audit | ASR ルールにより 監査(未ブロック) | RuleId, RuleName, ProcessName |

| 5007 | Config | ASR ルール設定変更 | OldValue, NewValue, RuleId |

| 5001–5004 | State | Defender 有効/無効 | Engine 状態 |

仕様案 (RFP用)

本件システムのドメイン配下のコンピューターには、グループポリシーで Windows Defender ウイルス対策の ASR ルールをすべて適用すること。但し、アプリケーションへの影響が考えられる場合は、結合テスト、もしくは運用テストで、監査モードを適用しアプリケーションへの影響を事前に調査し、必要に応じて除外設定を実施すること。また、除外設定を使用せずに電子署名等でルール抵触を避けることができる場合は、事前に協議を行い、設定方法を決定すること。