概要

- 特権昇格対策

- GUID:56A863A9-875E-4185-98A7-B882C64B5CE5

- 推奨設定値:2: 監査 → 1: ブロック (攻撃面の縮小ルールを有効にする)

Windows では、カーネルモードドライバーは 「電子署名付き」であれば、ほぼ無条件で OS に読み込みできます。しかし一部の “署名ドライバーの 脆弱性を悪用” し、“EDR の無効化” 、“WIndows 資格情報へのアクセス” といった攻撃がランサムウェアで多く見受けられるようになりました。ASR は「悪用された署名付きドライバー」の “ブロックリスト” を保持しており、脆弱ドライバーの読み込みを阻止し、以下の効果を発揮します。

- EDR・アンチウイルス無効化攻撃を防止

- LSASS・SYSTEM への Kernel-level 攻撃を防止

- ランサムウェア暗号化前の防御破壊を阻止

- Rootkit・永続化手法を封じる

事前準備

このルールは、脆弱な署名されたドライバーを書き込むことを阻止します。そのため、以前に脆弱な署名されたドライバーが書き込まれていた場合、その動作を阻止することはできません。そのため、仮想化ベースのセキュリティを有効にして、脆弱なドライバーブロックリストを有効にする必要があります。

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ システム ]>[ Device Guard ]>[ 仮想化ベースのセキュリティを有効にする ]:[ 有効 ]

- [ プラットフォームのセキュリティレベルを選択する ]:[ セキュアブートと DMA 保護]

- [ コードの整合性に対する仮想化ベースの保護 ]:[ UEFI ロックで有効化 ]

- [ UEFI メモリ属性テーブルを要求する ]:[ チェックする ]

- [ Credential Guard の構成 ]:[ UEFI ロックで有効 ]

- ※ Windows 11 Enterprise Edition で完全に機能します。Windows 11 Pro では UEFI ロック強制、LSA 分離の完全管理 はできませんが、ポリシーは [ UEFI ロックで有効 ] としてください。

- [ Machine Identity Isolation Configuration ]:

- [ Windows 11 Pro では無効 ]

- [ Windows 11 Enterprise では有効 ]

- [ セキュア起動の構成 ]:

- [ Windows 11 Pro では未構成 ]

- [ Windows 11 Enterprise では有効]

- [ カーネル モードハードウェア強制スタック保護 ]:Windows 11 22H2 以上で、かつ、CPU が、Intel CET(Shadow Stack)、AMD Shadow Stack に対応している場合

- 監査モードで当面運用し、イベントログの Microsoft-Windows-Kernel-ShimEngine/Operational で以下の違反が発生していないかを確認し、強制モードに移行する

- イベントID 意味

3089 / 3099 カーネルモードで CET 違反が発生(監査)

3033 / 3034 Code Integrity が保護対象外コードを検知

5061 VBS / HVCI / CET 関連の整合性違反

7000/7001 強制時は「ドライバー起動失敗」として現れる

- イベントID 意味

- 監査モードで当面運用し、イベントログの Microsoft-Windows-Kernel-ShimEngine/Operational で以下の違反が発生していないかを確認し、強制モードに移行する

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ システム ]>[ Device Guard ]>[ 仮想化ベースのセキュリティを有効にする ]:[ 有効 ]

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

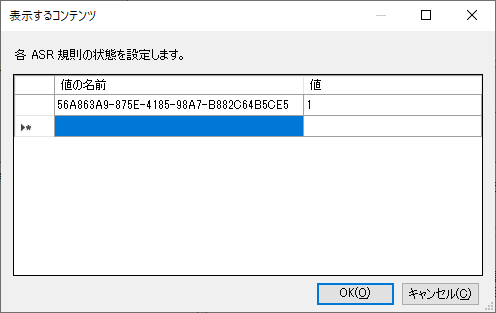

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:56A863A9-875E-4185-98A7-B882C64B5CE5

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

- ID 1121 ASR によってブロック

- ID 1122 ASR によって監査(Audit)

- ID 5007 設定変更 / ASR 活性化・更新

- ID 5013 ASR 機能が有効化された通知

- ID 1116 脅威が検知された(Block/Mitigated)

推奨設定と運用上の注意点

一定期間、監査モードで運用し、その後、有効にすることを推奨します。

サポートが終了した Windows で、極めて古い業務用ハードウェアのドライバーなどは誤検知の可能性がありますが、基本的に誤検知は起きないと考えてよいでしょう。万一、何らかの影響が発生した場合は、ルールの停止よりも、脆弱な署名付きドライバの更新を検討するべきです。