Windows ローカル セキュリティ機関サブシステムからの資格情報の盗用をブロックする (lsass.exe) (標準で有効)

- 特権昇格対策

- GUID:9E6C4E1F-7D60-472F-BA1A-A39EF669E4B2

- 推奨設定値

- LSA 保護を有効にしている場合、この攻撃面の縮小ルールは必要ありません。

- LSA 保護を有効にできない場合、1: ブロック (攻撃面の縮小ルールを有効にする)

ランサムウェアで悪用されるパスワード解析ツールである “Mimikatz” は、メモリ上に保持されている LSASS (Local Security Authority Subsystem Service)からの資格情報を抽出し、Built-In Administrator 等のパスワードを抽出します。

#LSASS のプロセスメモリを読み取り、ハッシュ・平文を抜き取る

mimikatz # sekurlsa::logonpasswords#ダンプファイルをオフライン解析して資格情報を取り出す

procdump -accepteula -ma lsass.exe lsass.dmpこのルールは、Windows 10 / 11、Windows Server 2019 / 2022 / 2025で、Microsoft Defender が有効な環境では 既定で ON になっています。以下の動作をブロックします。

- LSASS プロセスへの OpenProcess(PROCESS_VM_READ)

- LSASS へのメモリ読み取り ReadProcessMemory

- LSASS のダンプ作成

- LSASS に DLL をインジェクション

- Syscall 経由の読み取り

- Mimikatz の LSASS 読み取り API 呼び出し

- comsvcs.dll での MiniDump

- Procdump の LSASS 読み出し

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

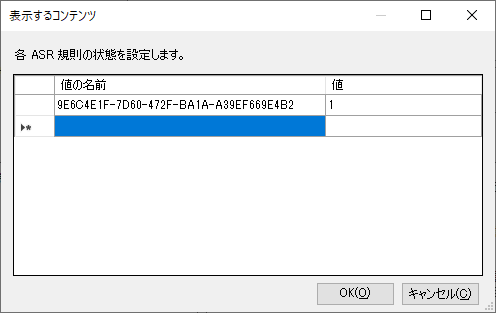

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:9E6C4E1F-7D60-472F-BA1A-A39EF669E4B2

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

- 1121(LSASS access blocked)

- 1116(脅威)

- 5007(設定変更)

lsass.exe への不正 OpenProcess が出た時に記録されます。

推奨設定と運用上の注意点

LSA 保護の設定を優先して下さい。LSA 保護の設定ができない場合のみ、このルールを適用します。

また、このルールは、アプリケーションへの影響は皆無ですが、Sysytem 権限を取られた場合に無効化される可能性があり、他の経路での認証情報攻撃全般を防ぐ訳ではありません。Tamper Protection、Local Admin Password Solution(LAPS)などとの組み合わせで効果を発揮します。