概要

- 水平展開対策

- GUID: d1e49aac-8f56-4280-b9ba-993a6d77406c

- 推奨設定値:2: 監査 → 1: ブロック (攻撃面の縮小ルールを有効にする)

- Microsoft Endpoint Configuration Manager 環境では使用不可

この ASR ルールはMicrosoft Endpoint Configuration Manager(MECM / 旧 SCCM)で管理している端末に設定してはなりません。MECM / 旧 SCCM は管理処理を WMI に依存しているため、MECM クライアントで、修復が失敗する、アプリを展開できない、スクリプトが実行されない、などの障害が発生します。また、一部の資産管理ソフトに影響が出る可能性があり、確認が必要です。

このルールは、ランサムウェアの水平展開で多用される「遠隔コマンド実行(PSExec / WMI)」を OS レベルで遮断する ASR ルールです。具体的には、PSExec が接続先ホストでコマンドラインインターフェースを起動したり、WMI でプロセスを生成したり、PowerShell から WMI のメソッドの生成をブロックします。WinRM(PowerShell Remoting)は影響を受けませんが、別のルールで阻止設定が可能です。

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

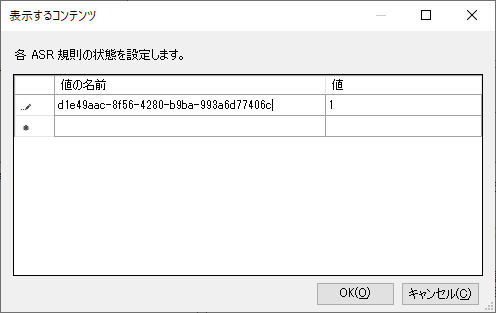

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:d1e49aac-8f56-4280-b9ba-993a6d77406c

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査

Defender Operational ログ:

- ID 1121(ASR: child process blocked)

ログには、以下が表示されます。

- 親:psexec.exe、wmic.exe

- 子: cmd.exe、powershell.exe など

推奨設定と運用上の注意点

通常業務で PSExec / WMI を使う環境以外では、有効にすることを推奨します。使用している場合は、一定期間、監査モードで運用します。

一部の資産管理ソフトは、WMI を使用している可能性があります。資産管理ソフトベンダーには、以下の確認が必要です。回答が「はい」の場合は、設定を行わない、もしくは除外設定を行って下さい。

- 質問

- 「本資産管理システムは、WMI による Win32_Process.Create、wmic.exe による プロセス生成を管理機能として使用しますか?」

- 「プロセス生成を行っている場合は、除外すべきプログラムフォルダーのフルパスを教えてください。」