概要

- 永続化対策

- GUID: D4F940AB-401B-4EFC-AADC-AD5F3C50688A

- 推奨設定値:2: 監査 → 1: ブロック (攻撃面の縮小ルールを有効にする)

- Microsoft Endpoint Configuration Manager 環境では使用不可

この ASR ルールは、“攻撃者が意図的に Windows を「セーフモード」で再起動させる行為を防止” します。セーフモードでは、ウイルス対策ソフトや EDR、その他のセキュリティ製品が無効、もしくは制限状態になることが多く、ランサムウェアや高度標的型攻撃では、意図的にセーフモードでの起動を試みます。

こうした攻撃を防ぐため、以下のようなコマンド実行やレジストリの変更によるセーフモードでの再起動をブロックします。

- ASR ルールによりセーフモードでの再起動でブロックされる例

- bcdedit bcdedit /set {default} safeboot minimal

- レジストリ HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot の操作

- 再起動命令 shutdown /r + safeboot 設定

- マルウェア 再起動後に自己削除・防御停止

- ASR ルールが適用されずセーフモードで起動できる例

- 通常の再起動(非セーフモード)

- Windows 用のインストールメディアの回復環境から起動した場合

設定

- グループポリシー

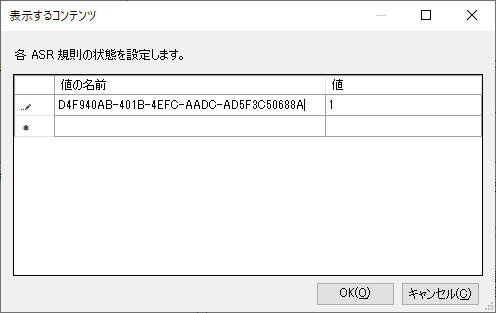

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:D4F940AB-401B-4EFC-AADC-AD5F3C50688A

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

監査

Defender Operational ログ:

ID 1121(ASR: child process blocked)

ログには、以下が表示されます。

Process:bcedit.exe など

User: 実行ユーザー(SID)

Security ログ:

ID 4688 プロセス作成(bcdedit / shutdown)

ID 4657 レジストリ変更試行

推奨設定と運用上の注意点

有効にすることを推奨します。

一般的に、プログラムでセーフモードを立ち上げることはありません。万一、EDR やフィルタードライバーの不具合でログオンできない状況が想定できますが、WinRE や Windows 用のインストール メディア(USB)で起動し、「コンピューターを修復」で不具合ドライバーを無効化することができます。

この場合、プロダクツキーや BitLocker 回復キーが必要となるため、攻撃ベクトルとして突破することは困難です。