概要

- 初期侵入対策

- GUID:BE9BA2D9-53EA-4CDC-84E5-9B1EEEE46550

- 推奨設定値:1: ブロック (攻撃面の縮小ルールを有効にする)

Outlook、Thunderbird、Webメール(Chrome/Edge/Firefox)など、メールを経由して取得したプログラムやインストーラー EXE / DLL / SCRIPT / MSI のユーザーの実行を強制的にブロック します。Word/Excel でマクロが有効かどうかとは無関係で、メール経由という “配布経路” を基準に判定されます。

ブロックの対象は以下の通りです。

- PEファイル

.exe, .dll, .scr, .com など - スクリプト

.js, .vbs, .wsf, .hta - 実行可能形式に変換されうる Office マクロ

特定の OLE 組込み実行型 ActiveX など - ZIP・ISO などの中の実行可能ファイル

zip 内の .exe、ISO 内に埋め込まれた .dll など

設定

- グループポリシー

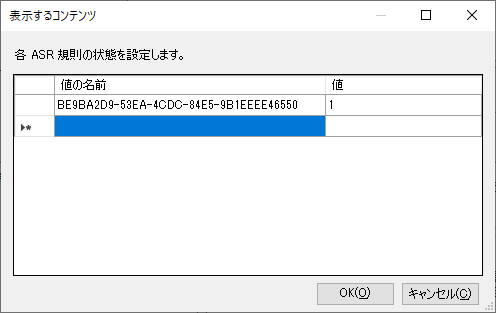

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:BE9BA2D9-53EA-4CDC-84E5-9B1EEEE46550

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

Event ID 1121 (ASR blocked an executable file downloaded from email or webmail)

推奨設定と運用上の注意点

インターネット経由の添付ファイルのリスクを低減するために、“有効” に設定することを推奨します。

このルールは、“インターネット経由の添付ファイルに Zone-ID = 3(インターネット)を付与する” もので、Zone ID = 3 のファイルの実行を阻止します。従って、“メールに埋め込まれた URL を送られた場合や、配布経路がメールでない VPN 経由の場合は、攻撃を防げません“。また、実行プログラム(EXE/DLL/ZIP 等)をメール経由で配布した場合も実行はできません。ファイル交換システム等の使用が必要です。