概要

- 悪意あるプログラムの実行対策

- GUID: 3b576869-a4ec-4529-8536-b80a7769e899

- 推奨設定値:1: ブロック (攻撃面の縮小ルールを有効にする)

このルールは、Word / Excel / PowerPoint / Outlook / OneNote などの “Office アプリが “実行可能形式(EXE/DLL/PS1/VBS/JS など)をディスクに生成する行為” をブロックし、 マクロや OLE オブジェクトがマルウェアを生成する攻撃を防ぎます。一般的にこのような攻撃は以下の流れとなります。

- 攻撃者がマクロ付き Word 文書(.docm)をメールで送る

- ユーザーがマクロ付き Word 文書を開く

- マクロが実行される

- マクロの中で Base64 / OLE 内部に隠した EXE を復号する

- ディスクに temp.exe として書き出す ← ここで止める

- temp.exe を起動する

- ランサムウェア本体が実行される

Office が書き出そうとする際に、ブロックされる具体的な “実行可能コンテンツ” は以下の通りです。

- .exe

- .dll

- .scr

- .bat

- .cmd

- .ps1(PowerShell)

- .vbs / .js

- .hta

- .msi

- OLE 経由の埋め込み EXE 展開

- 圧縮ファイル(ZIP)内に EXE を生成する行為

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

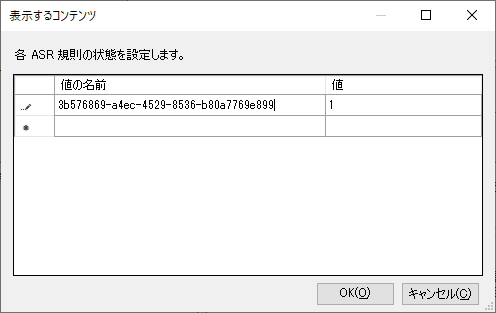

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:3b576869-a4ec-4529-8536-b80a7769e899

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

Event ID 1121 (ASR blocked an executable file downloaded from email or webmail)

運用上の注意点

有効にすることを推奨します。

通常、Office マクロに実行可能なアプリケーションを内蔵し、かつ、それを書き出して実行するようなケースは考えられません。影響はないと考えられます。