概要

- 初期侵入対策

- GUID: 26190899-1602-49e8-8b27-eb1d0a1ce869

- 推奨設定値:1: ブロック (攻撃面の縮小ルールを有効にする)

主に Outlook / Teams / Skype for Business を対象として、Officeの通信系アプリが cmd / powershell / exe を起動する行為」を禁止します。

Outlook / Teams で、添付ファイル、リンク、Teams チャット経由の zip / iso / lnk をユーザーがクリックし、Outlook / Teams プロセスを “親” として、cmd.exe、powershell.exe、wscript.exe、mshta.exe やランサムウェア本体を起動する攻撃があります。これを Living off the Land (LotL) と呼びます。

これによって、メールやチャットを起点とする実行チェーンを OS レベルで停止します。

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

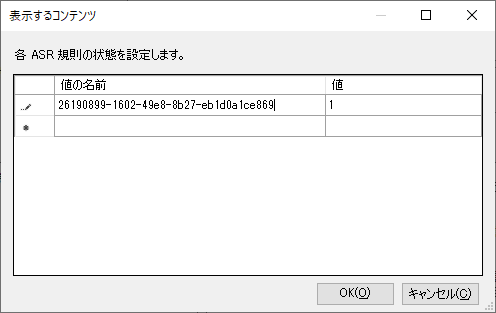

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:26190899-1602-49e8-8b27-eb1d0a1ce869

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

- ID 1121(ASR: child process blocked)

ログには、以下が表示されます。

- 親:outlook.exe など

- 子: コマンドラインや PowerShell など

推奨設定と運用上の注意点

有効にすることを推奨します。

通常、Outlook / Teams が exe を起動する正当理由がありません。正当業務なら設計が間違っている可能性大きいといえます。