概要

- 悪意あるプログラムの実行対策

- GUID: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84

- 推奨設定値:1: ブロック (攻撃面の縮小ルールを有効にする)

このルールは、Word、Excel、OneNote、およびPowerPoint が、以下のようなプロセスインジェクションをブロックします。

- 他プロセスのメモリを開く

- メモリにデータ(シェルコード)を書き込む

- Thread を作って実行させる

攻撃者がよく使うパターンとして、以下のような例があります。

- 攻撃者がメールで Word/Excel マクロ付き文書を送りつける

- ユーザーが Word/Excel マクロ付き文書を開く

- マクロが実行され、PowerShell を子プロセスで起動

- PowerShell が explorer.exe へ injection(ファイルレス攻撃)

- Cobalt Strike / Meterpreter の implant が起動

- 感染

このルールは 2~4 までをすべてブロックします。

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

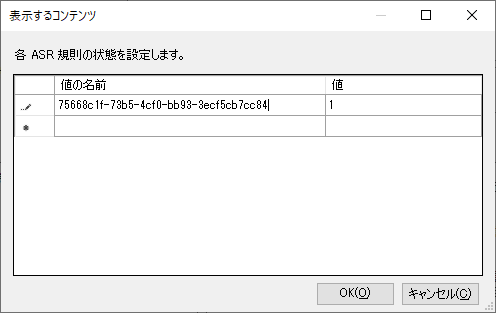

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

Event ID 1121 (ASR blocked an executable file downloaded from email or webmail)

推奨設定と運用上の注意点

有効にすることを推奨します。

通常、Office がコードを注入することは考えられません。明らかに攻撃であり、ブロックする必要があります。