概要

- 永続化対策

- GUID:e6db77e5-3df2-4cf1-b95a-636979351e5b

- 推奨設定値:1: ブロック (攻撃面の縮小ルールを有効にする)

攻撃者は、WMI を使い “自動実行(永続化)” を試みます。WMI の _EventFilter、 CommandLineEventConsumer、_FilterToConsumerBinding を使うことで、再起動後も自身の自動実行が可能となります。この設定は、サービスやタスクスケジューラーに表示されないため、管理者でも気づきにくくいため、OS レベルで禁止をします。

PowerShell、wmic.exe、C#/VBScript からの WMI 登録、マルウェアからの登録がブロックされます。

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

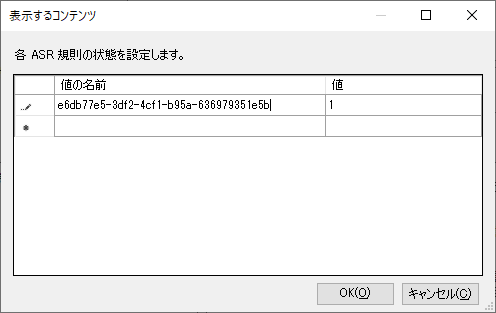

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:e6db77e5-3df2-4cf1-b95a-636979351e5b

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

- ID 1121(ASR: child process blocked)

ログには、以下が表示されます。

- 親:powershell.exe など

- 子: WMI Event Subscription

推奨設定と運用上の注意点

有効にすることを推奨します。

通常の業務アプリケーションで、_EventFilter を作るケースは ほぼゼロであり、管理ツールもタスクスケジューラーやサービスを利用するのが一般的です。ブロックしても業務影響はないといえます。