概要

- 悪意あるプログラムの実行対策

- GUID: C1DB55AB-C21A-4637-BB3F-A12568109D35

- 推奨設定値:1: ブロック (攻撃面の縮小ルールを有効にする)

このルールを有効にするためには、「Microsoft Defender ウイルス対策でクラウド保護」を有効にする必要があります。

このルールは「単体で何かをブロックする ASR ルール」ではなく、“スイッチ型(メタASR)” のルールで、ランサムウェアに特化した振る舞い検知・相関検知・ヒューリスティックと、既存の Defender / ASR / CFA / AMSI などをより攻撃的(保護強化)に動作させるための “強化モード” です。このルールを有効にすると、以下の検知が強化されます。

- ランサム特有の挙動相関

- 多数ファイルの高速書き換え

- 暗号化パターン検知

- シャドウコピー削除

- バックアップ破壊挙動

- 権限昇格 → 横展開 → 暗号化の連鎖

- 他 ASR ルールとの連動

- Office マクロ → 子プロセス

- WMI / PSExec

- コピーされた system tool

- USB 実行

- LSASS アクセス

- Controlled Folder Access(CFA)との連携

- ユーザードキュメント

- アプリケーションフォルダ

個別ではグレーな挙動を「ランサムウェア特有の行動」でブロック判定します。具体的には、「未知プロセスによる大量ファイル暗号化」、「正規ツール(vssadmin 等)を使った破壊行為」、「一時的に生成された暗号化ローダー」などを停止します。

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

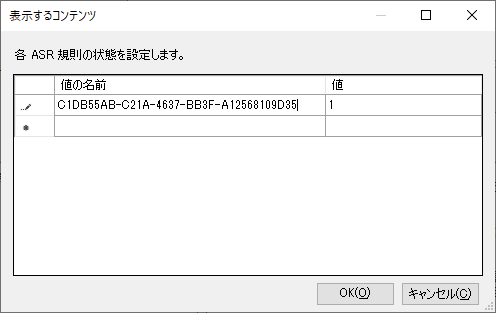

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:C1DB55AB-C21A-4637-BB3F-A12568109D35

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査

このルール単体のログは出力されず、他の連動した ASR / Defender イベントとして出力されます。

推奨設定と運用上の注意点

本ルールを有効にすることを強く推奨します。

閉域網の場合でも機能はしますが、新種のランサムウェアへの初動制御ができない可能性があります。

誤検知として考えられるのでは、バックアップからの復元や、大量のファイルを書き換えるバッチ処理が考えられます。これらは監査モードでのテストを実施した後、ブロックモードを設定してください。