概要

- 初期侵入対策

- GUID: d3e037e1-3eb8-44c8-a917-57927947596d

- 推奨設定値:1: ブロック (攻撃面の縮小ルールを有効にする)

このルールは、“インターネットやメール経由でダウンロードされた EXE/DLL などを、JavaScript(.js)やVBScript(.vbs) から起動させない” というものです。ブロックの発動は、以下の2つの条件が組み合わさった時となります。

- .exe, .dll, .scr, .com, .bat, .cmd, .msi, .ps1 などのファイルの属性に “Mark-of-the-Web (MOTW)” が付いている

- Zone.Identifier で ZoneId=3(Internet)

- 上記ファイルの起動元が “JavaScript(.js)やVBScript(.vbs)” である

- wscript.exe (.vbs, .js) 、cscript.exe、mshta.exe

これにより、JS/VBS ローダー、ダウンローダ型トロイ(第一段階がスクリプトで来るタイプ)、HTML/Office マクロ → mshta.exe で VBScript/JS を起動 → EXE 実行のような多段攻撃も、一部ブロックします。

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

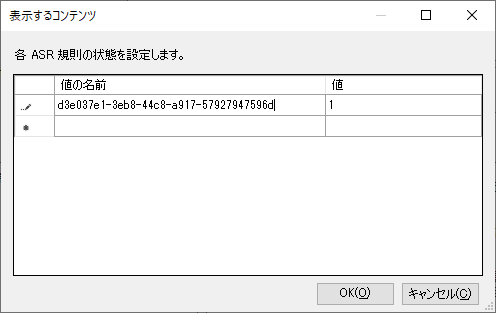

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:d3e037e1-3eb8-44c8-a917-57927947596d

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

Event ID 1121 (ASR blocked an executable file downloaded from email or webmail)

推奨設置と運用上の注意点

有効にすることを推奨します。

ブラウザが Javascript をダウンロードするのは一般的ですが、インターネットからダウンロードしたプログラムをスクリプトを使って自動的に起動する試みは、通常の業務アプリケーションでは考えにくいといえます。