概要

- 初期侵入対策

- GUID:01443614-cd74-433a-b99e-2ecdc07bfc25

- 推奨設定値:2: 監査 → 1: ブロック(攻撃面の縮小ルールを有効にする)

- 有効化には [ Microsoft Defender ウイルス対策でクラウド保護を有効にする ] が必須

タイトルの日本語翻訳があまり適切ではありませんが、数が少なく、新しく、署名されていないファイルを信頼しないというルールです。

有病率(Prevalence)とは、多くのユーザー環境で確認されているファイルのことを指します。このようなファイルは安全性が高く、ほとんど見られないファイルは未知のファイルとしてリスクが高いと判断します。年齢は、ファイルが作成されてからの経過時間で、古いファイルは相対的に安全、新しいファイルはリスクが高いと判断します。信頼されたリストとは、Microsoft が保持している「信頼リスト(reputation データベース)」に基づき、EV コード署名や、管理者が Defender 等で追加した許可リストに入っているファイルを信頼します。

従って、ウイルス定義が追いついていないゼロデイ攻撃に極めて強いといえます。

ブロックする攻撃例:

- ゼロデイ型ウイルス

メール添付 ZIP/EXE で、新規ドロップ(年齢が若い) - HTML Smuggling で生成された EXE

HTML ファイル内で JavaScript により生成された EXE

→ 新規生成なので年齢 = 0 → ブロック - Living-off-the-Land で drop された DLL

→ 署名なし、有病率なし → ブロック - サプライチェーン攻撃(正規ベンダーの更新ファイルに偽装)

→ 通常の update.exe と署名違い → ブロック

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

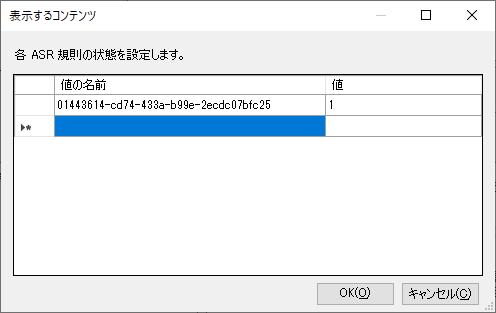

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:01443614-cd74-433a-b99e-2ecdc07bfc25

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査ログ

Defender Operational ログ:

Event ID 1121 (ASR blocked an executable file downloaded from email or webmail)

推奨設定と運用上の注意点

生成したてのウイルスや攻撃ツールに対して有効なため、有効nすることを推奨します。

自社開発等で、署名なし、自作、配布範囲が少ない場合、prevalence が低いため即ブロックされます。また、ベンダーが持ち込む未署名のツールやプログラムが動作しない場合がことが考えられます。情報システムの調達において、プログラムへの電子署名を求めていない場合は、障害となり得ます。また、閉域網や Microsoft のクラウドへの通信が許可されていない場合、未知のファイル扱いとなり、誤ってブロックされる可能性があります。

対策として、Audit モード(監査)にすれば、実行ができ、かつ、ログに残ります。ログに上がったファイルを除外します。

閉域網の場合は可能であれば、Firewall で *.smartscreen.microsoft.com、*.wd.microsoft.com を限定的に許可します