概要

- 初期侵入対策

- GUID: B2B3F03D-6A65-4F7B-A9C7-1C7EF74A9BA4

- 1: ブロック (攻撃面の縮小ルールを有効にする)

このルールは、USB メモリなどのリムーバブルメディアから “信用できない実行ファイル” を直接起動させない、というものです。閉域網であっても USB から Exe を実行できる時点で “境界防御は崩壊している” といえます。このルールは USB 上の実行ファイルについて、“USB から直接実行” する際に、以下のいずれかの条件でブロックします。つまり、USB メモリの実行パスを判定しており、USB からハードディスクにコピーして実行した場合は、ブロック対象となりません。

- 署名されていない(Unsigned)

- Authenticode 署名が無い

- 自作ツール

- 改変された実行ファイル

- 信頼されていない(Untrusted)

- 署名はあるが:

- 信頼されていない発行元

- Defender / SmartScreen 評価が低い

- Reputation が無い

- 署名はあるが:

設定

- グループポリシー

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

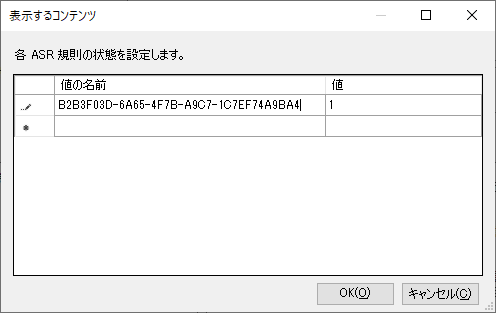

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ 値の名前 ]:B2B3F03D-6A65-4F7B-A9C7-1C7EF74A9BA4

- [ 値 ]:

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

- [ 各 ASR 規則の状態を設定します。]:[ 表示 ] をクリックする。

- [ コンピューターの構成 ]>[ ポリシー ]>[ 管理用テンプレート ]>[ Windows コンポーネント ]>[ Microsoft Defender ウイルス対策 ]>[ Microsoft Defender Exploit Guard ]>[ Attack Surface Reduction ]>[ Attack Surface Reduction 規則の構成 ]:[ 有効 ]

監査

Defender Operational ログ:

- ID 1121(ASR: child process blocked)

ログには、以下が表示されます。

- Process: E:\malware.exe

- Parent: explorer.exe

- User: 実行ユーザー

- Path: USB ドライブパス

推奨設定と運用上の注意点

有効にすることを推奨します。

USB からの直接実行だけが禁止されるため、ローカルコピーをして実行すればよく、また、ローカルコピーの際に、確実にウイルス対策ソフトや SmartScreen でのチェックが入ることから望ましい運用体制になります。