対象

Level 0 は、すべての組織、施設でランサムウェア対策として、“今すぐに実施するべき内容” をまとめてあります。また、インターネット接続がされている組織、施設では、“必ず Level 1 も実施” してください。

また、Level 0 はインターネット接続のない医療機関、工場などの閉域網で、かつ、医療機器や製造装置のモニタリング、保守用の VPN 機器が設置されている環境で、PC、サーバー等の Update ができない状況も想定しています。

防御の基本的な考え方

警察庁の調査では、以下のように述べられており、主要な侵入口は VPN 機器といえます。

アンケート結果によると、VPN やリモートデスクトップ用の機器からの侵入が、

全体の感染経路の8割以上を占める状況である。令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について

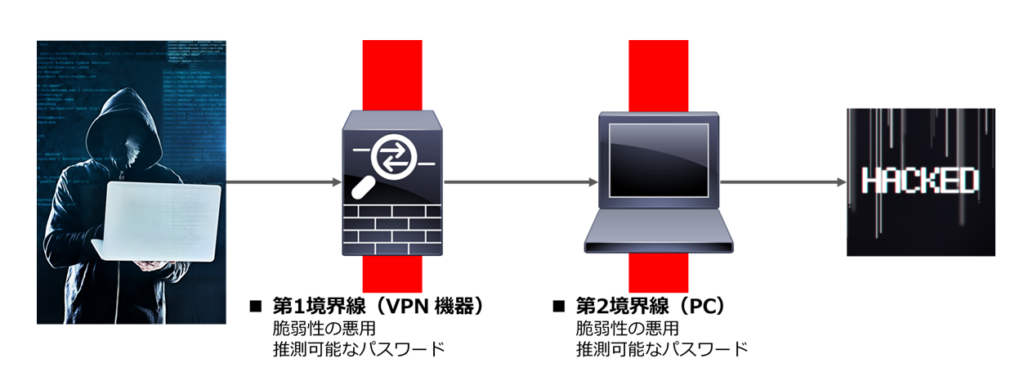

攻撃者は、インターネットに接続された VPN 機器を通じて、組織内 LAN に侵入します。Level 0 は VPN 機器を “第1境界線” として定義し、組織内 LAN への接続を拒否し、侵入されないように防御します。

Level 0 の受容すべきリスク

VPN 機器のゼロデイ攻撃には無力であり、ゼロデイ攻撃を受けた場合、組織内 PC、サーバーへの侵害の可能性があります。ゼロディ攻撃は防御困難です。リスク受容のため、サイバー保険への加入を検討します。

- サイバーリスクと保険による備え(日本損害保険協会)

- また、早急に Level 1 への移行を検討し、PC、サーバーの脆弱性アップデート他、多層防御、多段階防御を実施します。

Level 0 防御

| 対象 | チェック内容 | 脅威 | 設定や対策 |

|---|---|---|---|

| VPN 機器 | VPN 機器には最新の OS、ソフトウェアが適用されている。 | VPN 機器に脆弱性があると、その脆弱性を悪用する攻撃を受けてしまう。 | VPN 機器を導入したベンダーに、脆弱性アップデートの状況を報告させ、脆弱性がないことを確認する。VPN 機器の脆弱性情報の入手先 を参照。 脆弱性があった場合、その脆弱性の影響の判断については、脆弱性の「能力判定基準」を参照。 VPN 機器の一般的な管理については、サイバー攻撃における VPN 機器の保護 を参照。 |

| VPN 機器の管理画面には、インターネット側から接続ができない設定がされている。 | VPN 機器の設定変更を許してしまう。 | VPN 機器を導入したベンダーに、「インターネット(WAN)側から VPN 機器の管理画面に接続ができない設定になっている」ことを確認する。 | |

| VPN 機器のパスワードは、推測困難な15桁以上の長いパスフレーズが使用されている。 | VPN 機器のパスワードが推測可能だと、辞書攻撃などによって侵入を許してしまう。 | VPN 機器を導入したベンダーに、現状のパスワードの設定を確認する。米国国立標準技術研究所 電子認証のガイドラインに基づき、辞書攻撃が困難な15桁より短い場合は、長いパスワードの設定を依頼する。 | |

| 保守目的の VPN 接続は、接続元IPアドレス制限を実施している。 | 接続元制限を実施していないと、世界中から攻撃を受けてしまう。 | VPN 機器を導入したベンダーに、保守接続を行う会社の接続元固定 IP アドレス制限を依頼する。接続元が固定 IP アドレスを所有していない場合は、固定 IP アドレス提供サービスの利用を依頼する。 | |

| 退職者や不要なアカウントは削除している。 | 推測可能なパスワードが使用されている恐れがある。 | VPN 機器を導入したベンダーから、VPN が利用可能なアカウントの一覧を取得し、弱いパスワードが設定されている可能性のある、退職者や未使用の不要なアカウントを削除依頼をする。 | |

| Wi-Fi ルーター | Wi-Fiやルーターなどのインターネットに接続する機器は、セキュリティ要件適合評価制度である、総務省のJC-STAR 1もしくは2に基づく安全性評価を受けた機器を導入、もしくは更新を予定している。 | 製品の設計段階からセキュリティを考慮して開発した製品を導入しないと攻撃を受ける可能性が高まる。 | セキュリティ要件適合評価及びラベリング制度(JC-STAR) 適合ラベル取得製品を導入する。 |

| PC、サーバー、NAS タブレット | PC 等は、最新のウイルス対策ソフトが稼働している。 | ウイルス対策ソフトが最新になっていないと、攻撃を許してしまう。 | ウイルス対策ソフトのパターンファイルの更新は、最低1日1回以上、可能であれば1~4時間ごとに更新する。 ウイルス対策ソフト本体・エンジンの更新は、①新しい脅威モデルに対応、②ウイルス対策ソフト自身の脆弱性の修正、③最新のOS機能に対応する、などがあるため、都度、最新にする。 |

| 従業員教育 | ウイルス対策ソフトの更新方法を全従業員に教育した。 | ||

| 「インシデントかも」を全従業員に教育した。 | 端末 LAN 抜線ができないと、インシデント発生時に被害が拡大する恐れがある。 | インシデントかも を参照。 | |

| 定期的に最新のフィッシング手法に関して、全従業員に教育をしている。 | フィッシングの手法を知らないと、攻撃を許してしまう。 | フィッシング協議会 のサイトコンテンツを活用する。 マンガでわかるフィッシング詐欺対策 5 ヶ条 を参照。 | |

| Have I been Pwnedなどのパスワード漏洩検索サイトで、定期的に使用しているパスワードが漏えいしていないかチェックしている。 | 漏えいしたパスワードを使用していると、攻撃に悪用される可能性が高まる。 | Have I been Pwned でメールアドレスを入力しチェックする。詳細は haveibeenpwned とは? を参照。 |