対象

Level 1 は、一般的なインターネット接続がある中小・中堅企業の Active Directory 環境を前提としたものです。

防御の基本的な考え方

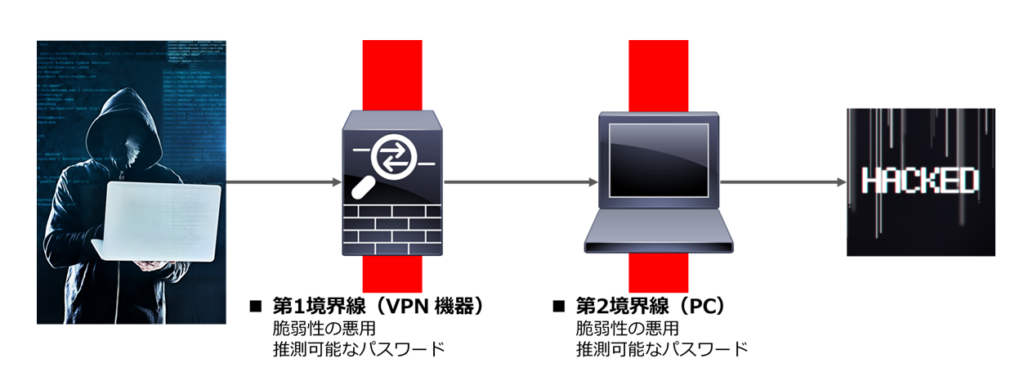

攻撃者は、インターネットに接続された VPN 機器を通じて、組織内 LAN に侵入します。しかし、そのままでは何もできません。組織内 LAN に接続された PC やサーバーという橋頭保が必ず必要になります。つまり、VPN 機器を通過し、リモートで PC やサーバーを操作しなければなりません。

Level 1 は PC を “第2境界線” として定義し、万一、VPN 機器が突破され組織内 LAN に接続されても、 リモートから PC に侵入されないように防御します。

Level 1 の受容すべきリスク

VPN 機器、PC、サーバー、NAS のゼロディ攻撃は防御困難です。リスク受容のため、サイバー保険への加入を検討します。

Level 1 防御

| 対象 | チェック内容 | 脅威 | 設定や対策 |

|---|---|---|---|

| 資産管理 | すべての IT 資産(PC・サーバー・NAS・ネットワーク機器)を把握している。 | 把握されていない資産(シャドーIT)は、脆弱性対策や保護ができない。推測可能なパスワードが設定されていたり、外部からの攻撃に無防備である可能性がある。 | 「 IT 資産管理台帳」を作成し、組織内すべての IT 資産を把握する。 IT 資産管理台帳の作成 を参照。 |

| VPN 機器 | リモートワーク用 VPN 機器は、スマートフォン等を使った2要素認証が設定されている。 | 推測可能なパスワードが存在すると侵入を許してしまう。 | VPN 機器を導入したベンダーに、2要素認証の導入を依頼する。 2要素認証未対応の場合、機器の更新を検討し、当面は、米国国立標準技術研究所 電子認証のガイドラインに基づき、少なくとも15桁以上のパスフレーズの設定を強制する。 |

| PC サーバー NAS タブレット | PC 等の利用者のパスワードは、15桁以上であり、単純で推測可能なパスワードは使用していない。 | 短いパスワードや推測可能なパスワードは、辞書攻撃や総当たり攻撃によって侵入を許してしまう。最新の GPU を複数利用することで、Windows の8桁複雑なパスワードは数時間で解析が可能。 | 米国国立標準技術研究所 電子認証のガイドラインに基づき、パスワード単独での認証の場合は、15桁以上のパスフレーズを採用する。 |

| PC は管理者権限でなく、標準ユーザーで実行している。 | 管理者権限で運用している際に攻撃を受けると、ウイルス対策ソフトの停止やPC 等の設定変更など、攻撃に有利な状況になる。 | 管理者権限が必要なアプリケーションは更新を行う、もしくは、そのアプリケーションが使用可能な PC を限定する。利用者全員に管理者権限を与えないこと。Administrator の危険性を十分に理解した上で運用する。 | |

| PC 等には、最新の脆弱性修正プログラムが適用されている。 | PC 等の乗っ取り、特権昇格、ウイルス対策ソフトの停止等を許してしまう。 | 毎月、Windows Updateを実施する。そのほか、Actobat、Office、アプリケーションソフトの脆弱性修正を行う。実際の攻撃で悪用された脆弱性 を参照。 | |

| PC のアカウントは、利用者個別に発行されている。 | 「Auto Logon」や「共通アカウント」を利用している場合、個人を識別できず、文書の改ざんや削除を誰が行ったか特定できない。データーの完全性や真正性が担保できなくなる。ランサムウェア攻撃時、攻撃者の横展開が極めて容易になる。不正アクセスか、正常なアクセスなのか判断がつかなくなる。 | 全員に個別アカウントを利用する。 個別アカウントと責任の明確化した規程を作成する。 個別アカウントに基づき、「知る必要性に基づく」ファイルサーバー、NAS のアクセス権限設定を行う。 Auto Logon の危険性を参照。 | |

| アカウントのロックアウト設定が有効になっている。 | アカウントロックアウト設定がないと、辞書攻撃を許してしまう。 | アカウントロックアウト設定を参照。 | |

| PC 等の管理者のパスワードは、LAPS を使用してすべて個別に設定している。社内でのパスワードの使いまわしや再利用はない。 | 管理者パスワードが共通だと、1台漏れると、組織内のすべてのPC 等が攻撃を受けてしまう。 | LAPS すべての PC のローカル管理者 PW をリモート設定する無償ツール を参照。 | |

| IT ベンダー、通信事業者に、推測可能な弱いパスワードの使用がないことや、他の組織とのパスワードの使いまわしがないか確認した。 | IT ベンダー等が弱いパスワードや、パスワードの使いまわしをしていると、攻撃を許してしまう。 | 定期的に確認する。使用しているパスワードは、印刷してもらい、必ず手交すること。PC のファイル等で保存する場合は、15桁以上のパスフレーズを設定し暗号化する。 | |

| マクロ付き Office 文書は使用する端末を限定しており、他の端末はマクロの実行を許可していない。 | マクロ付き Office 文書はウイルスを誘導するために悪用されるため、限定しないと、感染する恐れが高まる。 | Office 付属の自己署名証明書作成ツールを使い、電子署名を施し、署名のないマクロは実行できないようにする。Office マクロの危険性と推奨設定 を参照。 | |

| すべてのコンピューター、NAS で SMBv1 の使用を停止し、SMB 署名を有効化している。 | SMBv1 は ID/パスワードが平文で流れ、脆弱性が多数あるため、盗聴や接続しただけでウイルス感染を許す恐れがある。SMB 署名がないと成りすましによる攻撃を許してしまう。 | 攻撃を防ぐため、SMBv1 の完全無効化と署名を有効化する。SMB のポリシー を参照。 | |

| Active Directory | システム管理者のグループである Domain Admin の使用を厳格に限定している。 | Domain Admin は Active Directory の管理者であり、かつ、ドメインに参加しているコンピューターのローカル管理者であることから、ドメイン内すべてのコンピューターの設定変更やソフトウェアのインストール、アンインストールが可能であることから、アカウントが乗っ取られると壊滅的な攻撃が可能となる。 | Domain Admin 及び Administrator は障害復旧以外には、使用しない。Domain Admins の権限の射程とセキュリティ設計 を参照。 |

| ネットワーク | Firewall のインバウンド通信は、原則、拒否とし、例外的に必要最小限のインバウンド通信が許可されている。 | 外部からの不要な通信が許可されていると、攻撃に悪用されてしまう。 | Firewall 設置ベンダーにインバウンド通信の設定状況を確認し、インバウンド通信が許可されている場合のリスクについて、文書で説明を受ける。 |

| Firewall、スイッチ、Wi-Fiアクセスポイント、ルーター等の通信機器の脆弱性管理が行われている。脆弱性情報の入手先から、定期的に情報を収集し、対応している。 | VPN 機器同様に、ネットワーク機器に脆弱性があると、攻撃に悪用されてしまう。 | IT資産管理台帳で、脆弱性情報の入手先と、情報収集の実施状況を管理する。必要に応じて、ネットワーク機器設置ベンダーに脆弱性修正を依頼する。脆弱性の「能力判定基準」に基づき、脆弱性が “初期侵入” に悪用されないことを確認する。 | |

| Active Directoryサーバーとバックアップ、重要サーバーは異なるセグメントに設置する。 | 侵害されたコンピューターのDNSの設定から、ADサーバーのアドレスはすぐに判明する。同じセグメントだと、直ぐに探索され、破壊されてしまう。 | Active Directory 環境でのネットワークセグメントの考え方 を参照。 | |

| サポート切れOS | OS のサポートが終了しているPC、サーバー、機器は、ネットワークを分離したり、通信先や通信プロトコルを限定するなどの措置を講じている。 | OS のサポートが終了すると、脆弱性対策が講じられないため、脆弱性を悪用されてしまう。 | 当該機器のパーソナル Firewall、もしくはルーター等を設置し、通信先とプロトコル、ポート等を限定する。 Windows パーソナル Firewall の設定を参照。 |

| 復旧対策 | サーバー・NAS のオフライン・バックアップが取得されている。 | オフライン・バックアップがないと、バックアップを破壊され、復旧ができなくなる。 | オフライン・バックアップ、もしくは、イミュータブル(書き換え不能)メディアにバックアップを取得する。 |

| バックアップ復旧手順書等の復旧に必要な文書は、紙媒体に印刷され保存されている。 | ファイルサーバーが暗号化されるなどすると、手順書等が取り出せなくなる。 | 鍵のかかるロッカーに重要文書として保存する。 | |

| 組織内の端末からインターネットに接続できない状況でも、個人のスマートフォンなどで連絡・情報共有が可能である。 | 組織の電子メールやグループウェアが使えない状況では、作業の遅延や情報共有が滞り、復旧が遅延する。 | 組織のグループウェアは侵害されている可能性があり、会話は攻撃者に漏洩する可能性があるため、スマートフォンからのアクセス等はしない。Signal、WhatsApp、Gmail 等を使用する。ID/パスワードや個人情報は絶対に送受信しない。なお、「End to End が既定で暗号化されない」、「監査ログが取得できない」、「送信先制御ができない」 LINE 等は使用しない。 | |

| 従業員教育 | 電子メールの添付ファイルで、マクロ付き Office 文書を開かないように全従業員を教育した。 | 攻撃者は、メール本文でマクロ付きOffice文書を開かせウイルスを呼び込む攻撃をする。不用意にマクロ付き Office 文書を開いてしまうと、攻撃を許してしまう。 | Office マクロの危険性と推奨設定 を参照する。 |

| インシデント発生時のグループウェアや電子メールに取って代わる代替の通信手段について教育している。 | インシデントにより通常の業務連絡網が使用できなくなり、情報共有や復旧指示が困難になる恐れがある。 | 組織のグループウェアは侵害されている可能性があり、会話は攻撃者に漏洩する可能性があるため、スマートフォンからのアクセス等はしない。Signal、WhatsApp、Gmail 等を使用する。ID/パスワードや個人情報は絶対に送受信しない。なお、「End to End が既定で暗号化されない」「監査ログが取得できない」「送信先制御ができない」 LINE 等は使用しない。 |