Windows イベントログの分析

何らかの不正なアクセスや兆候は、Windows イベントログに残ることが多く、このイベントログの分析は、重要な管理項目といえます。本稿では、このイベントログの簡易的な分析方法を解説します。

Windows イベントログの設定

Windows は既定の設定のままでは、イベントログの出力が抑止的です。これは C ドライブをログで圧迫しないための措置であり、 従って、既定値のままでは重要な兆候が記録されない場合があります。そのため、Windows イベントログの設定変更が必要です。Windows Event Log Settings では、設定変更の方法を解説していますので、適宜、設定を変更して下さい。

不正アクセスの検出

辞書攻撃の実例

攻撃者は、ID:Administrator を固定にし、次々とパスワードを変えてログオンを試行する辞書攻撃を実施します。こうした場合は、Security ログに「4625:ログオン失敗」というログが大量に残ることがあります。また、深夜に業務でログオンしないアカウントで「4625:ログオン失敗」がある程度記録されているとなると、同様に攻撃が疑われます。

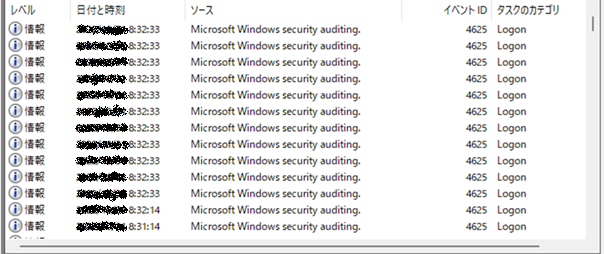

上の図は実際に発生したランサムウェア事案で、ドメインコントローラーの Security ログに記録された辞書攻撃の例です。8:32:33 の1秒間に11回ログオン失敗が発生しており、人間が手動で行ったとは考えられません。また、19秒前の8:31:14 にも2回ログオン失敗が発生しています。

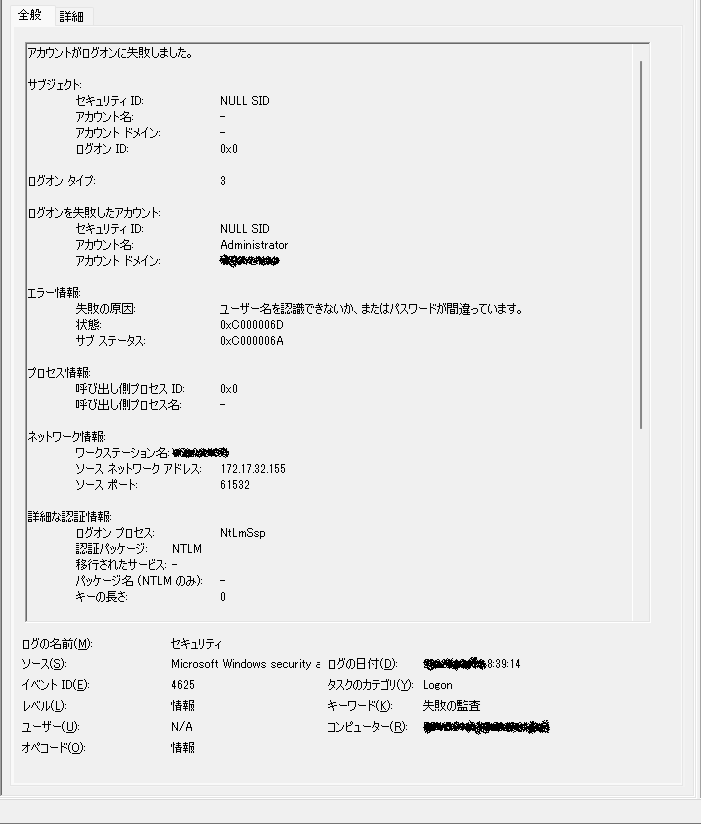

下の図は 8:31:14 に発生したログオン失敗の全般情報です。

- サブジェクト:

サブジェクトは「OS が信頼できる資格情報として確定した実行者」 が存在する場合に記録されます。4625:ログオン失敗では、信頼できる実行者が確定できないため空白になります。 - ログオンタイプ:

Windows にはさまざまなログオンの種類があります。攻撃に対して留意すべきタイプは、10(RDP)、9(NewCredentilas)、3(Network)です。

| Type | 名称 | 内容 |

|---|---|---|

| 1 | System | システムアカウント:システムアカウントによって生成されるセッション。バックグラウンドサービスやシステムタスクが使用する。ユーザー操作では発生しない。 |

| 2 | Interactive | 対話型:ユーザー操作で、物理コンソールでコンピュータに直接ログオンする場合。 |

| 3 | Network | ネットワーク:ネットワーク越しの接続。ファイル共有(SMB)やプリンタ共有、リモートサービス。水平展開のため、SMB(\server\share)、PsExec、WMI、PowerShell Remoting などを悪用するため、この痕跡は重要な目安となる。 |

| 4 | Batch | バッチ:スケジュールされたタスクでのバッチ処理のためのログオン、スクリプトやバッチファイルが実行。 |

| 5 | Service | サービス:Windows サービスやバックグラウンドサービスが開始する際のログオン。 |

| 6 | Proxy | プロキシ:サービスやアプリケーションがユーザーの代理としてログオンする場合。ほぼ使用されていない。 |

| 7 | Unlock | ロックの解除:既存セッションの再利用 |

| 8 | NetworkCleartext | ネットワーククリアテキスト:クリアテキストとは、「サーバー側で平文として扱える形式」を指す(IIS Digest 認証や一部古い認証)。 |

| 9 | NewCredentials | runas /netonly や CredSSP:既存セッションはそのまま、外部アクセス時のみ別資格情報。攻撃者が盗んだ資格情報を安全に使うための手口で、ウイルス対策ソフトや EDR に検知されにくい。PsExec、PowerShell、schtasks、WMI、WinRM、Win32API などのツールの使用の痕跡となる。 |

| 10 | RemoteInteractive | リモートデスクトップ(RDP):リモートデスクトップや terminal サービスを介してリモートログオンする場合。初期侵入では、コンソールを取得しPW 情報を窃取したり、ウイルス対策ソフトを停止する必要があり、必須の攻撃となる。 |

| 11 | CachedInteractive | キャッシュログオン ドメインコントローラー 不達時の対話型ログオン。Note PC などを社外に持ち出した場合等。 |

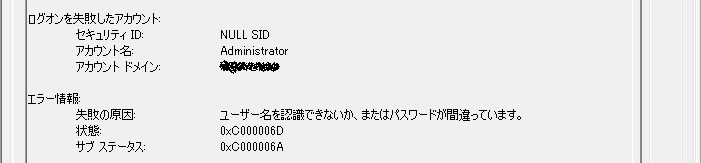

- ログオンを失敗したアカウント

- セキュリティID: ログオン失敗の場合、NULL SID となります。

- エラー情報

- 「ユーザー名を認識できないか、またはパスワードが間違っています」

- 状態(Status)、サブステータス(SubStatus) には NT Status が記録されます。4625 に関連するNT Statusは以下の通りです。

| Status/SubStatus Code | 内容 |

|---|---|

| 0XC000005E | 現在、ログオン要求にサービスを提供できるログオン サーバーはありません。 |

| 0xC0000064 | スペルミスまたは誤ったユーザー アカウントを使用したユーザー ログオン |

| 0xC000006A | パスワードのスペルミスまたはパスワードの誤りを含むユーザー ログオン |

| 0XC000006D | 原因は、ユーザー名または認証情報が悪い |

| 0XC000006E | 参照されるユーザー名と認証情報が有効ですが、一部のユーザー アカウントの制限によって認証が成功しなかった (時刻制限など) を示します。 |

| 0xC000006F | 承認された時間外のユーザー ログオン |

| 0xC0000234 | アカウントがロックされたユーザー ログオン |

- 以上、表示されているログから人為的なものではなく、プログラムを使ったログオン試行でかつ、ファイル共有に対するログオン試行である。

- ① Administrator アカウントを使った辞書攻撃

- ② プログラムでのファイル共有の設定ミス

- プログラムやタスクスケジューラーで Administrator アカウントを使っていない場合は、辞書攻撃が強く疑われます。

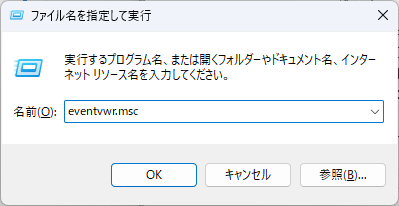

イベントビューワーを使った 4625 の抽出

それでは、実際にイベントビューアーを開いてみます。ドメインコントローラーで、スタートボタンを右クリックし、[ファイル名を指定して実行] で、eventvwr.msc と入力し、OK ボタンをクリックしてイベントビューワーを起動します。

eventvwr.msc

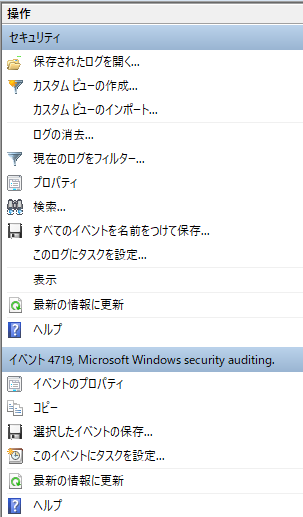

イベントビューアーが起動したら、左ペインの [ Windows ログ ] > [ セキュリティ ] をクリックします。

セキュリティログを開いたら、右側ペインの [ 現在のログをフィルター ] をクリックします。

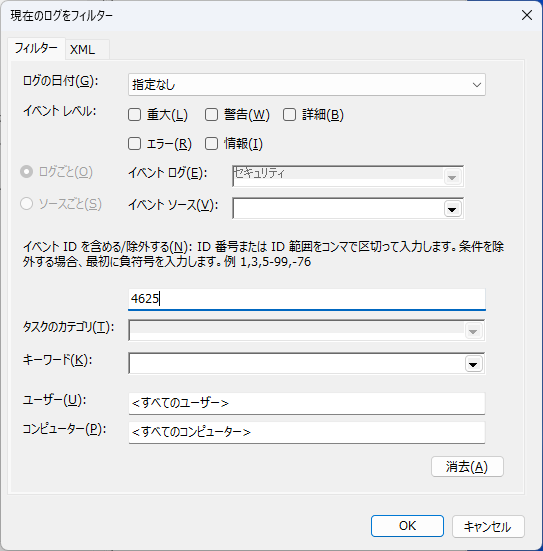

中段の [ イベント ID を含める/除外する(N): ] に [ 4625 ] と入力し [ OK ] をクリックします。

4625 の分析

4625 がまったく出力されていない場合は、以下の原因が考えられます。

- 監査ポリシーで失敗ログが無効で記録がされていない

Windows Event Log Settings で ログオン/ログオフ の監査設定を行う。3日程度、放置し確認する。

多数の 4625 が存在する場合

- Logon Type 10 (RDP)

1秒間に数回程度発生している場合は、辞書攻撃が疑われます。ネットワーク情報の [ ワークステーション名 ] 、[ ソースネットワークアドレス ] を確認し、SMB ファイル共有やタスクスケジューラーの設定ミスがなければ、攻撃が疑われます。また、接続元のコンピューターから、RDP 接続をする明確な理由がない場合は、攻撃を前提にネットワークの抜線などのアクションを実施します。 - Logon Type 3(Network )

連続して発生している場合は、まず、ネットワーク情報の [ ワークステーション名 ] 、[ ソースネットワークアドレス ] を確認し、SMB ファイル共有やタスクスケジューラーの設定ミス、バックアップソフトの設定ミス等を最初に疑います。DC には 4625 がなくクライアントでけで多発している場合は、MS アカウントの設定ミスを疑います。- SMB 共有・サービスの PW 設定ミス

- 発生元:特定のサーバー(ファイルサーバー、バックアップサーバー)

- アカウント:サービスアカウント、バックアップ用アカウント

- 周期:一定間隔(5分 / 10分 / 1時間)

- SubStatus:

0xC000006A(PW 不一致) - 「機械的・規則的」:同一端末、同一アカウント、パスワード変更直後から急増、4624 ログオン成功 がない

- 攻撃(NTLM系)

- 発生元:多数の端末、不明なクライアント名

- アカウント:Administrator / 実在ユーザー

- 周期:不規則・短時間集中、深夜

- Status/SubStatus:

0xC000006D/0xC000006A - 「人為的・試行的」:失敗回数が急増、夜間・休日に集中、4624 ログオン成功 が混在

- SMB 共有・サービスの PW 設定ミス

攻撃が疑われた場合

4624 ログオン成功 をフィルターします。以下のケースの組み合わせがある場合は、強く攻撃が疑われます。

- Logon Type

- 10:RDP

- 3:SMB / 横展開

- 9:NewCredentials

- 異常値

- 深夜の Type 10 (RDP)

- Type 9 → Type 3 の連続

- 一般端末 → サーバー

初動措置

- 該当端末のネットワークを抜線、もしくは無線 LAN 、Bluetooth の停波を実施する

- 攻撃が疑われる端末、サーバーが多数の場合は、ネットワークの抜線を講じる

- インターネットの WAN 側接続を抜線

- バックアップを抜線

- L3 コアスイッチを抜線

- 無線 LAN コントローラーを抜線

- すべてのサーバーを抜線

- すべての端末を抜線

- DC、主要サーバーで、イベントビューワーから セキュリティログを右クリックし、プロパティで [ イベントを上書きしないでログをアーカイブする ] を設定する

- 以上が完了したら、セキュリティ事業者に連絡し指示を待つ

- 禁忌事項「止めるな・消すな・直すな」

- ウイルス対策ソフトでのスキャン(検体を失う恐れ)

- システムの再起動・シャットダウン(システムの再暗号化、RAID 情報の破壊)

- 感染が疑われるコンピューターでの管理者アカウントでのログオン

- パスワードの変更

- 実施事項(異変、症状が発生している場合で余力があれば)

- 表示されているランサムノートを写真で残す

- 画面内容(ランサムノート・エラー)

- 日時、ホスト名、ログオンユーザー、IPアドレス

- タスクマネージャーを起動しプロセスを写真で残す

- [ スタートボタン ] を右クリック、 [ タスクマネージャー ] をクリックし、プロセスをスクロールしてすべて撮影する

- 表示されているランサムノートを写真で残す