・レジストリRunキーやスタートアップフォルダの悪用

情報システム開発契約のセキュリティ仕様作成のためのガイドライン

MITRE ATT&CKに基づく詳細設定対策

戦術:永続化 †

概説 †

Windows には、OS が起動した際に自動的にプログラムを起動させる機能の例として、レジストリやスタートアップフォルダなどを使用するものがあります。これは、①端末やサーバーが起動した際と、②特定のユーザーがログオンした際に、それぞれ分けて設定が可能です。攻撃者はこの機能を悪用し、端末やサーバーが再起動した際やユーザーがログオンした際に、悪意のあるプログラムを起動させ活動を永続化します。 この攻撃手法は、侵入後にWindowsの基本機能を悪用するため簡単に軽減できません。

緩和の方針 †

この手法は、管理者権限を使われて初期侵入された、もしくはOS、プログラムの脆弱性を利用して悪意あるプログラムが実行された後の結果であるということができます。従って、重要資産に対してはツールを使い自動起動するアプリケーション定期的に監査し、検出に努めます。 Microsoft の純正ツールである Sysinternals の Autoruns の使用が監査に有効です。

運用やNetworkが変更された場合の影響の有無 †

脆弱性対策ができていない、不用意に管理者権限を使用すると、この手法のリスクが高まります。

優先すべき措置 †

重要な情報資産にアクセスする端末やサーバーに対して、Autoruns を使い自動起動アプリケーションとレジストリ、ファイルを監査し、検出に努めます。

レジストリを操作することから、レジストリのアクセス権限を監査します。

Endpoint Detection and Response もしくは、侵入検知システムの導入を検討してください。

ユーザー運用管理責任 †

リスクの受容 †

この攻撃手法は、システム機能の悪用に基づいているため、簡単に軽減できません。初期侵入や悪意あるプログラムの実行などでの阻止を検討し、重要資産の暗号化、管理者権限の厳格な運用を実施し、リスクを受容します。

啓発・教育 †

- すべての端末利用者

- 組織のアプリケーションのインストール規程(評価済みアプリケーション以外をインストールしない等)の理解と遵守を求めます。

- 最新のフィッシングメールの事例、手口の理解を深めます。

- 対象:ローカル Administrtors メンバー

- "初期侵入" から "悪意あるプログラムの実行" までの攻撃ベクターで攻撃を阻止しないと、情報窃取、送信、漏洩等のリスクが高まることを理解させます。

- アプリケーションのインストールや保守以外での管理者権限でのインターネット接続、メール受信などのリスクを正しく認識させます。

管理規定 †

以下の規程の整備を検討します。

- 重要な情報資産にアクセスする端末、サーバーに対する監査規程。

- レジストリのアクセス権の監査。

情報システム設計開発部門・運用部門(ベンダー代行を含む) †

ポリシー †

該当しません。

モニタリング †

Autorun設定をモニタリングし、不審な設定を監査します。

1. Autoruns64.exeを入手し、対象となるコンピュータのデスクトップにコピーします。

2. アイコンを右クリックし、[管理者として実行] をクリックし起動します。

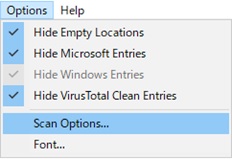

3. 起動したら、[Options] で [Hide Empty Locations]、[Hide Microsoft Entries]、[Hide VirusTotal Clean Entries] をチェックし、続いて [Scan Options] をクリックします。

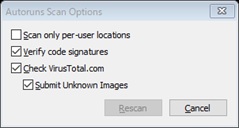

4. 以下のチェックボックスにチェックを入れます。

[Verify code signatures]

[Check VirusTotal.com]

[Submit Unknown Images]

5.この設定により、Googleが運営するマルウェアの総合サイトVirusTotal でClean と判断されたファイル以外のエントリが表示されます。VirusTotal の列で「指定されたファイルが見つかりません」、「指定されたパスが見つかりません」以外の行に着目します。

黄色の行はレジストリもしくはタスクスケジューラに起動のエントリが残っているが、ファイルがない場合を指します。多くは、アンインストールが不完全か削除を失敗している場合ですが、マルウェアの痕跡の可能性もあります。

VirusTotalの列に赤字で表示されている場合は、マルウェアの可能性があります。1/57 となっている場合は、セキュリティベンダーの57社中1社が当該行のファイルをマルウェアと判定していることを意味します。分子が数件以上あった場や、分子の数が増加傾向にある場合は、専門家の助言を受けます。

23.7.3 ネットワークデザイン、アクセスコントロール、フィルタリング †

レジストリのアクセス権を Administrators に設定します。

仮想端末運用 †

これは将来のためのプレースフォルダーです。

21.8.5 ゲートウェイ及びエンドポイント対策 †

アンチウイルスのパターンファイルの日次更新と、日次クイックスキャン、週1回以上の完全スキャンを実施します。 侵入検知システム、Endpoint Detection and Responseの導入を検討します。

受託開発ベンダー管理責任 †

セキュアコーディング †

該当しません。

開発環境管理 †

- ユーザー運用管理責任、情報システム設計開発部門・運用部門責任に準じます。 例外はすべて文書化し、適切な監査を実施します。

サプライチェーン正常性維持" †

- ユーザー運用管理責任、情報システム設計開発部門・運用部門責任に準じます。 例外はすべて文書化し、適切な監査を実施します。